据称Windows COM结构存在安全问题,本地或远程攻击者可以利用这个漏洞提升特权或执行任意指令。受影响的操作系统和程序在处理COM结构化存储文件时,在访问共享内存的方式中存在权限提升漏洞,一个已登录的用户可利用此漏洞完全控制系统。

安全公告牌

这是一个权限提升漏洞。 成功利用此漏洞的攻击者可以完全控制受影响的系统。 攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新账户。 要利用此漏洞,攻击者必须能够本地登录到系统并运行程序。

受影响的系统包括:Windows 2000(SP3、SP4),Windows XP(SP1、SP2),Windows 2003,以及Windows 98等操作系统。使用了Windows OLE组件的Office XP、Office 2003等办公软件也会受到影响。

漏洞的形成原理

Webfldrs.msi是Windows系统Web文件夹中的修复工具,Webfldrs.msi组件在卸载的时候由于权限的问题而出错,从而弹出一个提示窗口。这时线程被挂起,新线程创建初期会创建一个堆对象,而正好这个对象可以被写入,攻击者正是利用这个写入的机会将已经准备好的ShellCode写入到这个对象中,从而执行自己的ShellCode。

提示:ShellCode是一组可以完成我们想要的功能的机器代码,这些代码通常都是以十六进制的数组形式存在的。

实战提升权限

我们将会利用这一漏洞进行本地权限的提升实验和远程权限的提升实验。

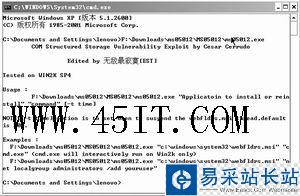

首先打开一个命令提示符窗口,运行漏洞利用工具并查看该工具的使用说明(图1)。从图中我们可以看到该漏洞利用工具的使用说明非常详细,该工具可以根据不同的操作系统来执行不同的命令。

在Windows 2000(SP4)系统中,我们通过工具可以得到一个交互式的Shell,而在其他受影响的系统中只能执行非交互式的命令。在图1中所示的两段执行命令中,前面的参数是Webfldrs.msi组件的安装路径(每个操作系统的安装路径有所不同),后面的参数则是要执行的命令。

1.本地权限提升操作

我们首先来看看利用COM远程缓冲区溢出漏洞在本地的操作使用。

在很多特定环境下的电脑(如学校机房、公共场所里的电脑),为了防止使用者进行某些操作,电脑的管理者都会对电脑的使用权限加以限制,如只能读取已有的文件、不能创建新的文件等。然而,通过这个漏洞,我们可以将有功能限制的账户的权限提升到最高的管理员权限。

首先用一个普通用户的身份进行登录(非管理员)。

新闻热点

疑难解答