首先,MYIIS-VIF为站长提供了2种方式的注入设置。

1. 全局自动SQL注入拦截。

2. 自己加入规则的拦截方式。

全局自动SQl注入拦截类似自己给用户添加了一些常用的SQL注入关键字拦截。这些关键字通过核心解码后,暂时不会被绕过,相信我们已经对网络上报的各种逃逸情况做出了处理。

全局设置,方便,统一,唯一不好的就是:有极个别的站点,他们由于程序员对安全不是很了解,在安全URL地址栏传输了较为敏感的SQl字眼,所以会被拦截下来。为了处理这样的情况,要么把这个关键字从全局sql注入关键字里去掉,要么给这个地址设置一个白名单。还记得我们的白名单在哪里设置吗? 这里点开可以找到。

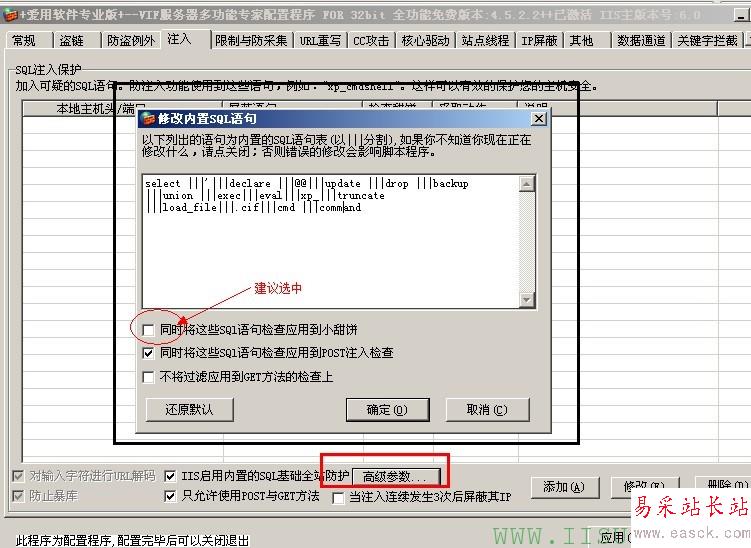

让我们上个图,来看看全局SQL注入拦截都长的什么模样:

来到 SQL注入 面板,选择高级参数,就来到了SQL基础全站防御的对话框了。这里我们可以设置一些常用的关键字。

我们强烈的建议,你将SQL语句检查应用到小甜饼(cookies)。关键字的设置也是有一定技巧的。如果你不懂什么叫SQL请不要修改里面的词语。懂SQl的站长应该可以看出SQL关键字有些是跟空格联合使用的。

所以,跟其他类似的WAF SQL注入拦截不一样的地方就是:不必担心黑客多次编码和URL重写,也不必担心它费力的绕过。那些将地址栏做成base64这种的,必定会自己给自己添乱的。

点击确定以后,将自动生效。那些类似暴库这些弱到不能再弱的攻击手段在MYIIS-VIF面前已经无效了。

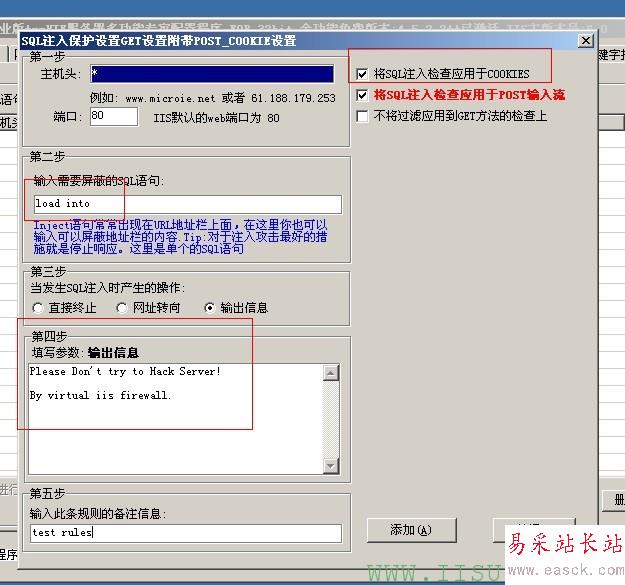

规则设置,可以有针对性的设置,跟防盗链一样可以一条一条的添加规则,上个图:

强烈建议勾选将注入应用于POST和COOKIES上面,否则默认是应用到GET上面,这个规则的含义是:在IIS上面,全部端口为80的站点,如果遇到注入为load into的语句,就会被拦截下来,同时显示一条输出语句:

Please Don’t try to Hack Server!

By virtual iis firewall.

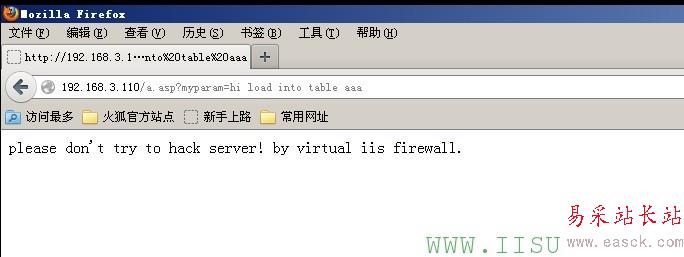

点击添加,稍等一会儿就生效了。x秒以后,让我们看看实际的效果:

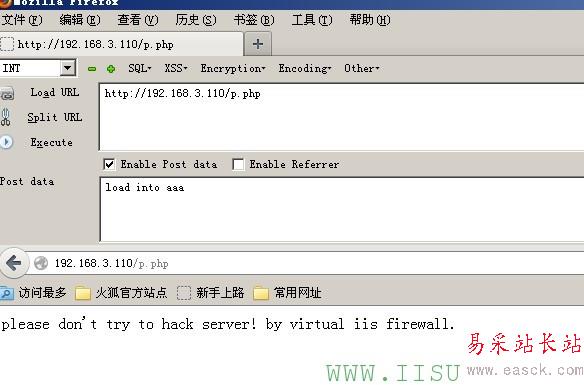

这是GET,来看看POST.

注入防护让您的服务器更加安全,全方位的保护您的服务器。如果您在使用这个功能的时候还遇到什么问题的话,请联系我们,我们会帮你处理和解决。

其他选项开关的含义:1. 什么叫只允许GET,POST?新闻热点

疑难解答