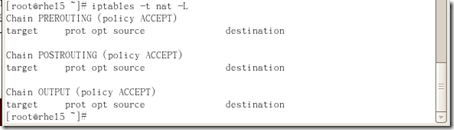

nat表

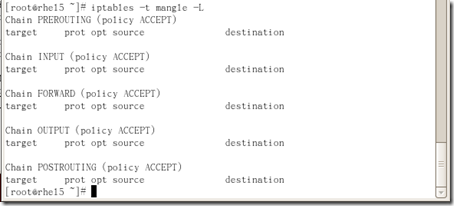

nat表 mangle表

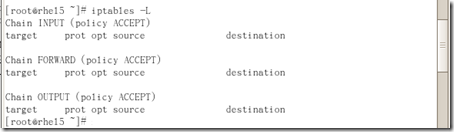

mangle表 iptables内置链PREROUTING:路由表之前INPUT:通过路由表后目的地为本机FORWARDING:通过路由表后,目的地不为本机OUTPUT:由本机产生,向外转发POSTROUTIONG:路由之后netfilter五条链相互关系,即iptables数据包转发流程图Iptables工作流程图iptables拥有三个表和五条链组成

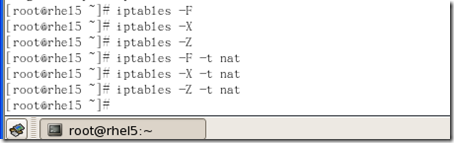

iptables内置链PREROUTING:路由表之前INPUT:通过路由表后目的地为本机FORWARDING:通过路由表后,目的地不为本机OUTPUT:由本机产生,向外转发POSTROUTIONG:路由之后netfilter五条链相互关系,即iptables数据包转发流程图Iptables工作流程图iptables拥有三个表和五条链组成 Iptables基本语法iptables [-t 表名] -命令 -匹配 -j 动作/目标iptables内置了filter、nat和mangle三张表,我们可以使用-t参数来设置对哪张表生效哈~也可以省略-t参数,则默认对filter表进行操作。具体命令参数可以通过man iptables查询哈~配置SNAT命令基本语法iptables -t nat -A POSTROUTING -o 网络接口 -j SNAT --to-source IP地址配置DNAT命令基本语法iptables -t nat -A PREROUTING -i 网络接口 -p 协议 --dport 端口 -j DNAT --to-destination IP地址。(1)删除策略iptables -F:清空所选链中的规则,如果没有指定链则清空指定表中所有链的规则iptables -X:清除预设表filter中使用者自定链中的规则iptables -Z:清除预设表filter中使用者自定链中的规则

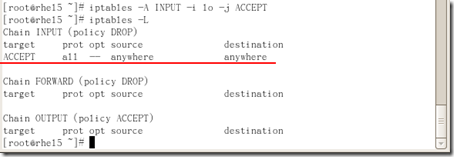

Iptables基本语法iptables [-t 表名] -命令 -匹配 -j 动作/目标iptables内置了filter、nat和mangle三张表,我们可以使用-t参数来设置对哪张表生效哈~也可以省略-t参数,则默认对filter表进行操作。具体命令参数可以通过man iptables查询哈~配置SNAT命令基本语法iptables -t nat -A POSTROUTING -o 网络接口 -j SNAT --to-source IP地址配置DNAT命令基本语法iptables -t nat -A PREROUTING -i 网络接口 -p 协议 --dport 端口 -j DNAT --to-destination IP地址。(1)删除策略iptables -F:清空所选链中的规则,如果没有指定链则清空指定表中所有链的规则iptables -X:清除预设表filter中使用者自定链中的规则iptables -Z:清除预设表filter中使用者自定链中的规则 2、设置回环地址有些服务的测试需要使用回环地址,为了保证各个服务的正常工作,需要允许回环地址的通信,如果不设置回环地址,有些服务不能启动哈~。iptables -A INPUT -i lo -j ACCEPT

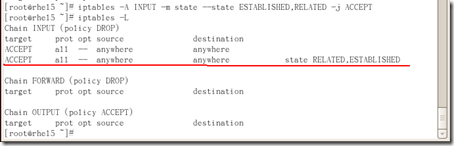

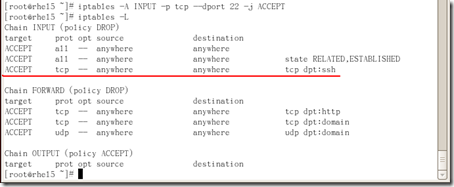

2、设置回环地址有些服务的测试需要使用回环地址,为了保证各个服务的正常工作,需要允许回环地址的通信,如果不设置回环地址,有些服务不能启动哈~。iptables -A INPUT -i lo -j ACCEPT 3、连接状态设置为了简化防火墙的配置操作,并提高检查的效率,需要添加连接状态设置iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT连接跟踪存在四种数据包状态NEW:想要新建连接的数据包INVALID:无效的数据包,例如损坏或者不完整的数据包ESTABLISHED:已经建立连接的数据包RELATED:与已经发送的数据包有关的数据包

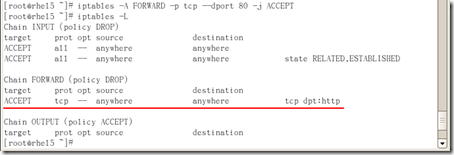

3、连接状态设置为了简化防火墙的配置操作,并提高检查的效率,需要添加连接状态设置iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT连接跟踪存在四种数据包状态NEW:想要新建连接的数据包INVALID:无效的数据包,例如损坏或者不完整的数据包ESTABLISHED:已经建立连接的数据包RELATED:与已经发送的数据包有关的数据包 4、设置80端口转发公司网站需要对外开放,所以我们需要开放80端口iptables -A FORWARD -p tcp --dport 80 -j ACCEPT

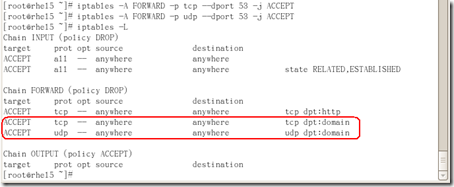

4、设置80端口转发公司网站需要对外开放,所以我们需要开放80端口iptables -A FORWARD -p tcp --dport 80 -j ACCEPT 5、DNS相关设置为了客户端能够正常使用域名访问互联网,我们还需要允许内网计算机与外部DNS服务器的数据转发。开启DNS使用UDP、TCP的53端口iptables -A FORWARD -p tcp --dport 53 -j ACCEPTiptables -A FORWARD -p udp --dport 53 -j ACCEPT

5、DNS相关设置为了客户端能够正常使用域名访问互联网,我们还需要允许内网计算机与外部DNS服务器的数据转发。开启DNS使用UDP、TCP的53端口iptables -A FORWARD -p tcp --dport 53 -j ACCEPTiptables -A FORWARD -p udp --dport 53 -j ACCEPT 6、允许访问服务器的SSH管理员会通过外网进行远程管理,所以我们要开启SSH使用的TCP协议22端口iptables -A INPUT -p tcp --dport 22 -j ACCEPT

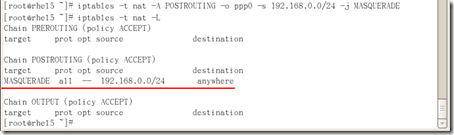

6、允许访问服务器的SSH管理员会通过外网进行远程管理,所以我们要开启SSH使用的TCP协议22端口iptables -A INPUT -p tcp --dport 22 -j ACCEPT 7、NAT端口映射设置由于局域网的地址为私网地址,在公网上不合法哈~所以必须将私网地址转为服务器的外部地址进行地址映射哈~连接外网接口为ppp0iptables -t nat -A POSTROUTING -o ppp0 -s 192.168.0.0/24 -j MASQUERADEMASQUERADE和SNAT作用一样哈~相样是提供源地址转换的操作,但是MASQUERADE是针对外部接口为动态IP地址来设置滴,不需要使用--to-source指定转换的IP地址。如果网络采用的是拨号方式接入互联网,而没有对外的静态IP地址(主要用在动态获取IP地址的连接,比如ADSL拨号、DHCP连接等等),那么建议使用MASQUERADE哈~注意:MASQUERADE是特殊的过滤规则,其只可以映射从一个接口到另一个接口的数据哈~

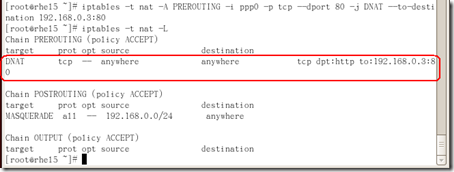

7、NAT端口映射设置由于局域网的地址为私网地址,在公网上不合法哈~所以必须将私网地址转为服务器的外部地址进行地址映射哈~连接外网接口为ppp0iptables -t nat -A POSTROUTING -o ppp0 -s 192.168.0.0/24 -j MASQUERADEMASQUERADE和SNAT作用一样哈~相样是提供源地址转换的操作,但是MASQUERADE是针对外部接口为动态IP地址来设置滴,不需要使用--to-source指定转换的IP地址。如果网络采用的是拨号方式接入互联网,而没有对外的静态IP地址(主要用在动态获取IP地址的连接,比如ADSL拨号、DHCP连接等等),那么建议使用MASQUERADE哈~注意:MASQUERADE是特殊的过滤规则,其只可以映射从一个接口到另一个接口的数据哈~ 8、内网机器对外发布WEB网站内网WEB服务器IP地址为192.168.0.3,我们需要进行如下配置哈~,当公网客户端访问服务器时,防火墙将请求映射到内网的192.168.0.3的80端口iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.3:80

8、内网机器对外发布WEB网站内网WEB服务器IP地址为192.168.0.3,我们需要进行如下配置哈~,当公网客户端访问服务器时,防火墙将请求映射到内网的192.168.0.3的80端口iptables -t nat -A PREROUTING -i ppp0 -p tcp --dport 80 -j DNAT --to-destination 192.168.0.3:80 9、保存与恢复iptables配置保存:iptables-saveiptables-save [-c] [-t 表名]-c:保存包和字节计数器的值。可以使在重启防火墙后不丢失对包和字节的统计-t:用来保存哪张表的规则,如果不跟-t参数则保存所有的表可以使用重定向命令来保存这些规则集iptables-save> /etc/iptables-save恢复:iptables-restoreiptables-restore [-c] [-n]-c:如果加上-c参数则表示要求装入包和字节计数器-n:表示不覆盖己有的表或表内的规则,默认情况下是清除所有己存在的规则使用重定向来恢复由iptables-save保存的规则集iptables-restore> /etc/iptables-save如果要在服务或系统重启后依然生效service iptables save

9、保存与恢复iptables配置保存:iptables-saveiptables-save [-c] [-t 表名]-c:保存包和字节计数器的值。可以使在重启防火墙后不丢失对包和字节的统计-t:用来保存哪张表的规则,如果不跟-t参数则保存所有的表可以使用重定向命令来保存这些规则集iptables-save> /etc/iptables-save恢复:iptables-restoreiptables-restore [-c] [-n]-c:如果加上-c参数则表示要求装入包和字节计数器-n:表示不覆盖己有的表或表内的规则,默认情况下是清除所有己存在的规则使用重定向来恢复由iptables-save保存的规则集iptables-restore> /etc/iptables-save如果要在服务或系统重启后依然生效service iptables save

新闻热点

疑难解答