上一篇文章介绍了通过PowerShell批量扫描IP段和端口,在PSNet程序集中添加了Invoke-ScanIPPort函数,这里尽管扫描到了指定IP端中监听的端口,但是未对端口和相应的程序进行对应,正如我们所知一些常用的应用程序使用的默认端口是固定的,通过收集对应关系会便于实现批量对IP范围中存在的业务进行确认,这个功能我们将会在后续的文章中进行介绍。

在扫描到某些特定端口之后,我们接下来就需要寻找到这个端口对应业务的弱密码和常见密码,通过对默认密码的扫描,如果尝试出了正确的密码,很多时候我们能找到渗透测试时的重要突破口。对可以作为渗透测试时的弱密码攻击的方向通常有ftp、mysql、sqlserver、oracle、telnet、ssh、Tomcat、Weblogic等等,如果能在扫描到此类服务后,快速通过统一的方法扫描到弱密码将会大大加快对敏感信息和权限提升的进度。本文和后续的文章将会试图通过PowerShell实现对上述潜在攻击点的弱密码尝试,本文首先针对ftp的密码 尝试。

在PSNet程序集中继续进行扩展,在$env:PSSpace/PSNet/TCPOp/下创建名为Invoke-FtpLogin.ps1的脚本用于在传入指定ftp地址、用户名和密码后返回是否登录成功。

同时在$env:PSSpace/PSNet/PSNet.psm1中添加对Invoke-FtpLogin.ps1程序文件的应用,便于在PowerShell初始化时同时初始化此函数 :

下面说明此函数中相关参数的作用:

此脚本的调用方式:

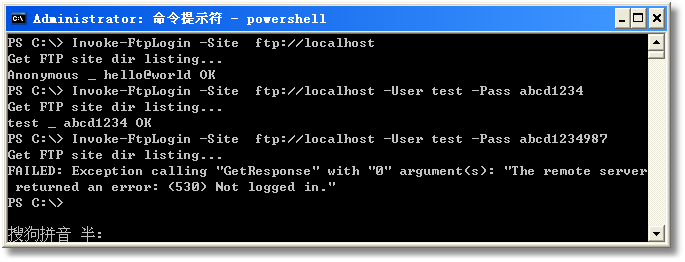

执行效果如下:

能看到存在匿名用户的情况下输入ftp主机地址即可登录,而输入ftp对应的密码则只有输入正确值才会显示正常。

代码如下:

Write-Host "Get FTP site dir listing..."

# Do directory listing

$FTPreq = [System.Net.FtpWebRequest]::Create($Site)

$FTPreq.Timeout = $TimeOut # msec (default is infinite)

$FTPreq.ReadWriteTimeout = $ReadWriteTimeout # msec (default is 300,000 - 5 mins)

$FTPreq.KeepAlive = $false # (default is enabled)

$FTPreq.Credentials = New-Object System.Net.NetworkCredential($User,$Pass)

$FTPreq.Method = [System.Net.WebRequestMethods+FTP]::ListDirectory

try

{

$FTPres = $FTPreq.GetResponse()

Write-Host "$User _ $Pass OK"

$success = $true

#Write-Host $FTPres.StatusCode -nonewline

#Write-Host $FTPres.StatusDescription

$FTPres.Close()

}

catch

{

Write-Host "FAILED: $_"

$success = $false

}

}

新闻热点

疑难解答

图片精选