kubernetes支持Base认证/Token认证/CA认证三种,这篇文章用于记录一下CA认证所需要的最简单程度的命令。

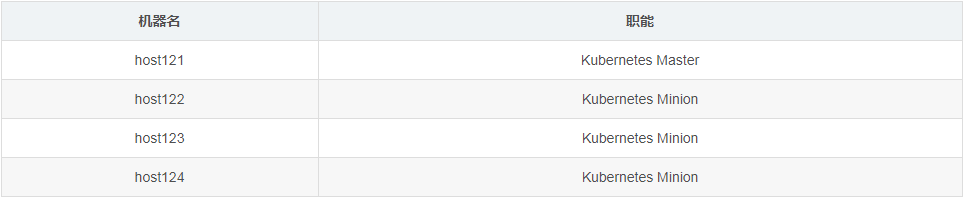

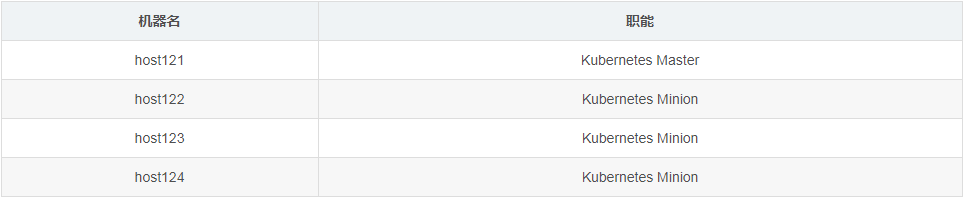

kubernetes构成

测试版本为1.10,但不限于此版本,为openssl证书较为通用的方式。

所需证书

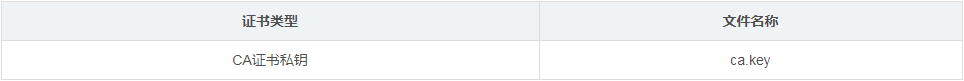

所需要的证书相关文件的说明如下:

CA证书

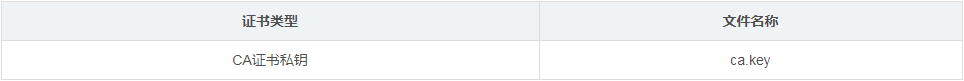

CA证书私钥

命令:openssl genrsa -out ca.key 2048

[root@host121 k8scert]# openssl genrsa -out ca.key 2048Generating RSA private key, 2048 bit long modulus........................................................+++..................+++e is 65537 (0x10001)[root@host121 k8scert]#

CA证书

命令:openssl genrsa -out ca.key 2048

[root@host121 k8scert]# openssl req -x509 -new -nodes -key ca.key -subj "/CN=host121" -days 5000 -out ca.crt[root@host121 k8scert]# lsarchive ca.crt ca.key[root@host121 k8scert]#

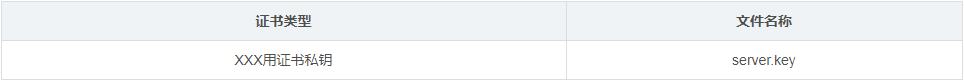

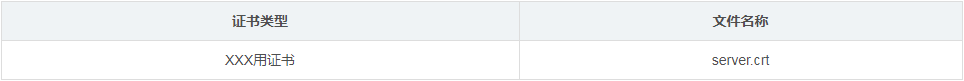

XXX用证书

apiserver/ControllerManager/kublet等所需证书可用如下方式创建

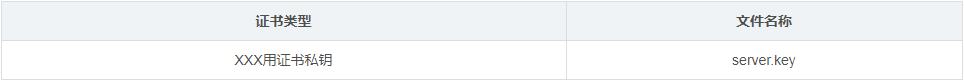

证书私钥

命令:openssl genrsa -out server.key 2048

[root@host121 k8scert]# openssl genrsa -out server.key 2048Generating RSA private key, 2048 bit long modulus..............................+++........................................................................+++e is 65537 (0x10001)[root@host121 k8scert]#

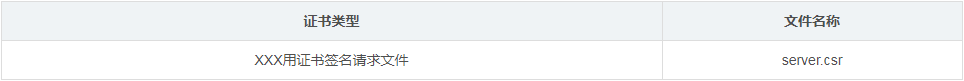

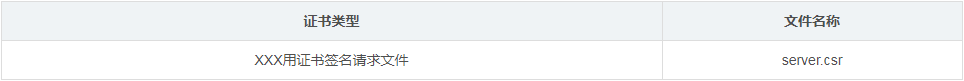

证书签名请求文件

命令:openssl req -new -key server.key -subj “/CN=host121” -out server.csr

[root@host121 k8scert]# openssl req -new -key server.key -subj "/CN=host121" -out server.csr[root@host121 k8scert]#

subj中设定的subject的信息为用户自己的数据,一般将CN设定为域名/机器名/或者IP名称,比如kubelet为所在node的IP即可

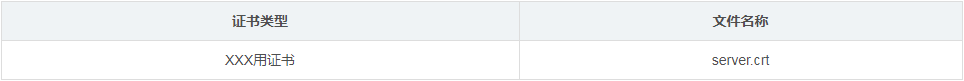

证书

命令:openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 5000

[root@host121 k8scert]# openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 5000Signature oksubject=/CN=host121Getting CA Private Key[root@host121 k8scert]#

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对VEVB武林网的支持。

注:相关教程知识阅读请移步到服务器教程频道。