HTTPS简介

HTTPS(Hyper Text Transfer Protocol Secure),是一种基于SSL/TLS的HTTP,所有的HTTP数据都是在SSL/TLS协议封装之上进行传输的。HTTPS协议是在HTTP协议的基础上,添加了SSL/TLS握手以及数据加密传输,也属于应用层协议。Https使用的默认端口是443。更多HTTPS原理可以参考阮一峰老师的文章:http://www.ruanyifeng.com/blog/2014/02/ssl_tls.html

SSL证书

证书类型简介

要设置安全服务器,使用公共钥创建一对公私钥对。大多数情况下,发送证书请求(包括自己的公钥),你的公司证明材料以及费用到一个证书颁发机构(CA)。CA验证证书请求及您的身份,然后将证书返回给您的安全服务器。

但是内网实现一个服务器端和客户端传输内容的加密,可以自己给自己颁发证书,只需要忽略掉浏览器不信任的警报即可!

由CA签署的证书为您的服务器提供两个重要的功能:

多数支持ssl的web服务器都有一个CA列表,它们的证书会被自动接受。当一个浏览器遇到一个其授权CA并不在列表中的证书,浏览器将询问用户是否接受或拒绝连接。

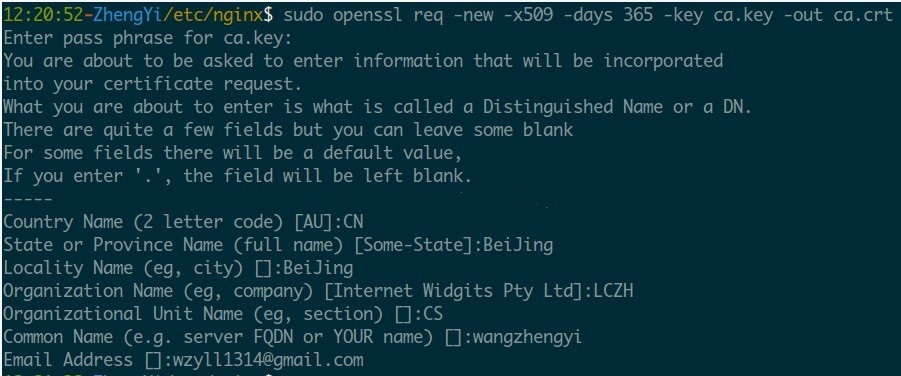

制作CA证书

ca.key CA私钥:

openssl genrsa -des3 -out ca.key 2048

ca.crt CA根证书(公钥):

openssl req -new -x509 -days 365 -key ca.key -out ca.crt

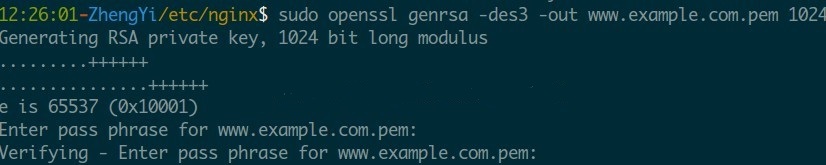

制作网站的证书并用CA签名认证

这里,假设网站域名为www.example.com,生成com.example.com证书私钥:

openssl genrsa -des3 -out www.example.com.pem 1024

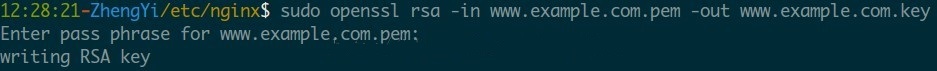

制作解密后的www.example.com证书私钥:

openssl rsa -in www.example.com.pem -out www.example.com.key

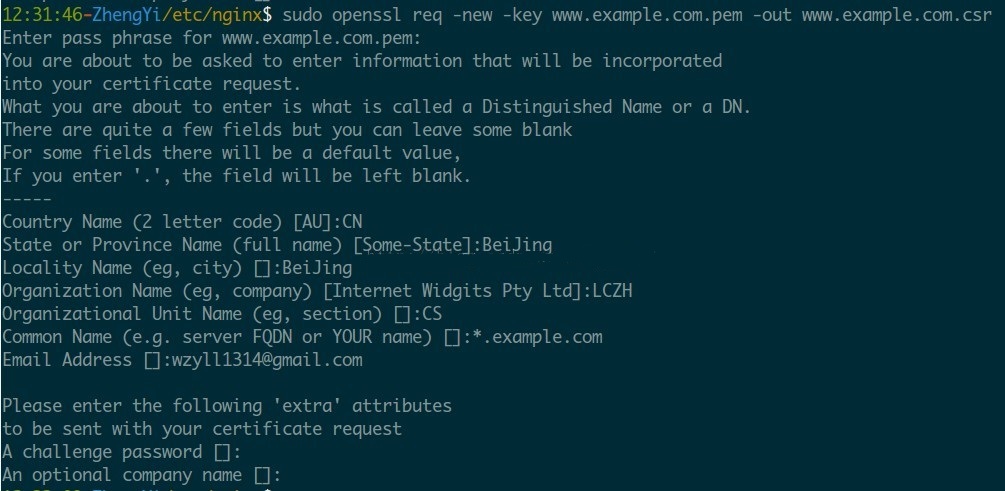

生成签名请求:

openssl req -new -key www.example.com.pem -out www.example.com.csr

可以在Common Name中填入网站域名,即可生产该网站的证书。

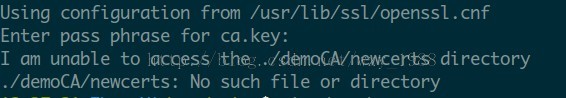

用CA进行签名:

解决方法:

mkdir -p demoCA/newcerts touch demoCA/index.txt touch demoCA/serial echo "01" > demoCA/serial

新闻热点

疑难解答