今天本来想为大家介绍一下如何实现手机版百度网盘全速下载的技巧,但看到昨天小伙伴们的浏览,加上网上搜索了一番,触目惊心哇!只好把百度相关内容延后,先来解决大家浏览器首页被篡改成2345和hao123的问题,又碰到这类问题却不知道怎么解决的朋友可以参考本文,希望能对大家有所帮助。

这几年的网络环境和之前是完全不同的,之前篡改浏览器首页,大都只是为了简单宣传一下,扩大一些知名度。而现在的做这些事情的目的就只有一样,就是为了给自己带来用户流量,所以方式多种多样,有些方式甚至比病毒木马还要难缠。小编就针对各种各样的情况一一解决,绝对不要心慈手软!

首先,大家先用最常规的方式修复被篡改的浏览器首页,第三方安全工具、手动更改浏览器主页地址,若用这样的方式,浏览器还是反复被篡改回来,那就用下面的方法试试看!

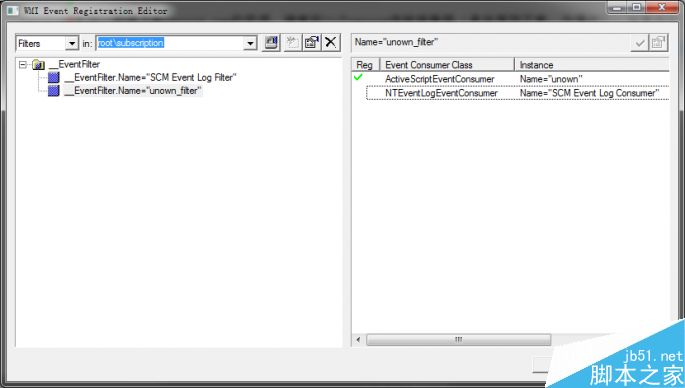

咱们需要找到浏览器的安装地址,如果出现了下图示例的样子,那就证明是中了恶意定时自动运行脚本的招了。想要找到根源,得借助WMI Tools软件的帮助。

安装后打开WMI event viewer,点击左上角register for events,弹出Connect to namespace框,填入“root/subscription”,确定。

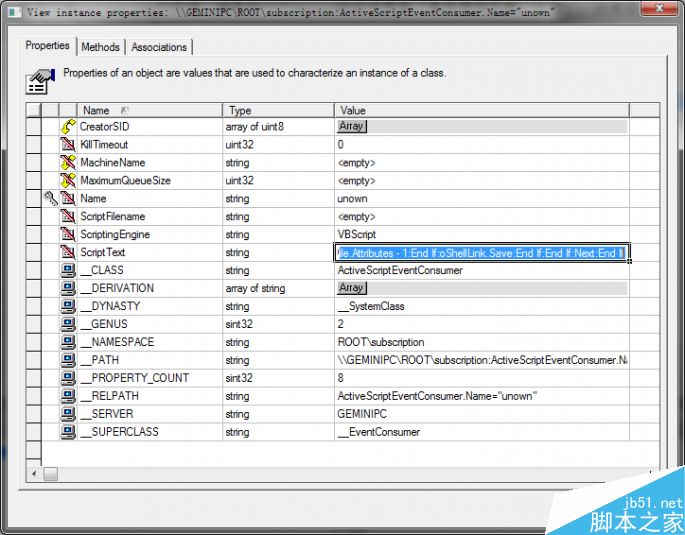

点击左侧_EventFilter:Name="unown_filter",再至右侧右键点击ActiveScriptEventConsumer Name="unown",选择view instant properties,

查看ScriptText项可知,这是一段VBScript调用系统服务间隔30分钟执行一次,将所有浏览器调用加上“http://www.2345.com/?kunown”!受到影响的浏览器有(大家常用的浏览器差不多齐了):"IEXPLORE.EXE", "chrome.exe", "firefox.exe", "360chrome.exe", "360SE.exe", "SogouExplorer.exe", "opera.exe", "Safari.exe", "Maxthon.exe", "TTraveler.exe", "TheWorld.exe", "baidubrowser.exe", "liebao.exe", "QQBrowser.exe"。

找到了源头,处理起来就简单多了,在WMI Event viewer中将“_EventFilter:Name="unown_filter"”项用鼠标右键删除,如果删除不掉就去WMITool安装路径(如C:/Program Files (x86)/WMI Tools)下,右键点击“wbemeventviewer.exe”,选择以“管理员身份运行“后,再将项目删除。还没完,这只是处理了定时脚本,还要将各个浏览器快捷命令中的“http://www.2345.com/?kunown”去掉,处理hao123用相同的方法即可。只是小编测试中没有中招,只能用2345举例了。

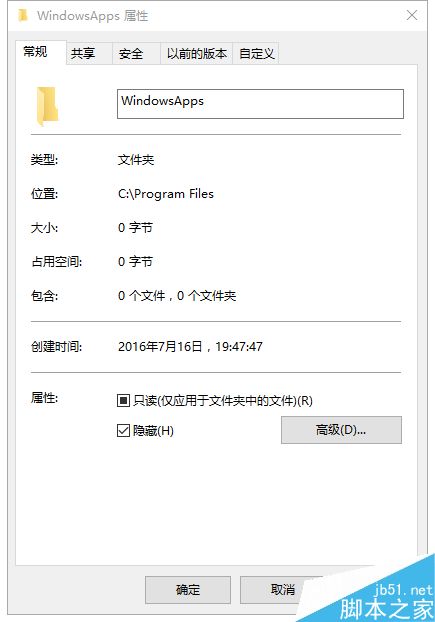

要是用上面的方式得不到和小编测试环境相同的结果,大家可以到C:/Program Files下,显示所有隐藏文件和系统文件,将WindowsApps文件夹彻底删除。如果需要管理员权限,用之前介绍的方式,获取权限就能彻底删除,之后将浏览器首页改成正常即可。

这是第二种方法。

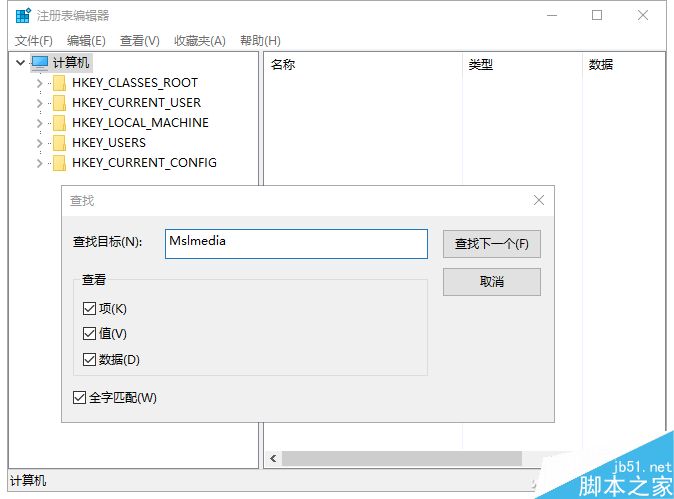

经过查证,还有一种篡改浏览器首页是通过注册表及文件注入的方式进行(吐个槽,今天大半天的时间基本都耗在模拟测试环境和寻找解决办法了,这些古怪的方式让小编深深的怀疑这些是不是做安全防护软件的开发者做出来的推广方式,用常规软件和方法基本是无解的,而且还会感染安装程序,快无敌了)。解决这样的首页篡改相对比较简单,Win+R之后打开注册表编辑器,搜索“Mslmedia”,将有关内容全部删除。完事之后不要重启,接着去C:/Windows/System32/drivers文件夹下,找到Mslmedia.sys文件并彻底删除,重启之后再修改浏览器主页地址,可以解决这个问题。

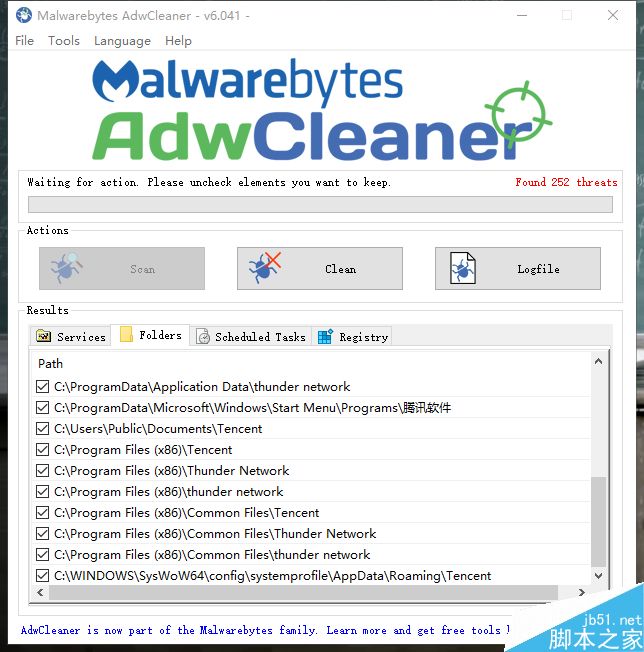

以上者几种篡改方式还办法解决,接下来的解决方案基本上就是“杀敌一千,自损八百”的火拼了!大家可以下载“Adwcleaner”的软件,

或直接去官网https://www.bleepingcomputer.com/download/adwcleaner/下载,启动软件后选择“Scan”,看看篡改首页的流氓软件感染你那些应用程序,之后选择“Clean”会彻底清除感染文件,被感染的应用程序也会被直接卸载。如果不卸载那些被感染的应用程序,浏览器首页是改不回来的,只要运行应用,就自动改了,这和病毒效果是一样一样的。看图,为了做实验,小编的QQ就牺牲了!

最后一种是安装软件自带浏览器篡改功能,如果你的浏览器被篡改之前,安装过什么软件的话,直接卸载那个软件即可。再按着第二种和第三种方式做一遍清理,如果实在懒得折腾,重装系统吧!

在做测试的时候,小编还有个额外的发现:每个网站后面偶尔会现在几位数字号码,搜索之后得知这个是推广组织代码,商家是通过推广代码带来的流量和推广组织结算,说到这里,大家应该理解了为什么现在篡改浏览器首页的方式这么丧心病狂了吧?都是实打实的利益!

新闻热点

疑难解答