无论您所在的企业规模如何,运用WPA2安全机制都将成为保护Wi-Fi网络安全的良好第一步。同时,千万不要使用该标准中安全性较低的PSK模式——这会带来严重的潜在风险。

时至今日,利用Wi-Fi Protected Access II(简称WPA2)保护无线网络安全已经成为一种主流趋势,但许多小型甚至中型企业仍然在默认使用WPA2标准中的个人或预共享密钥(即PSK)模式,而非其提供的企业模式。虽然看名字有点唬人,但企业模式并非仅仅适用于大型网络体系; 它同时也能够融入各类不同规模的业务环境当中。大家可能认为纯粹的个人模式更易于管理,不过考虑到企业网络保障所提出的诸多要求,贪图一时省事却往往给未来的安全故事种下了祸根。

WPA2的企业模式采用802.1X验证机制,其会给网络提供一套额外的安全层,且在设计思路方面更适合业务网络而非个人使用模式。虽然在初期配置方面,企业模式要求使用者投入更多资源与精力——举例来说,大家需要为远程认证拨号用户服务(简称RADIUS)提供服务器或服务支持——但整个过程不一定像各位预想的那样复杂或者昂贵,无论是对单一企业还是需要面向多个组织的IT/托管服务供应商而言皆是如此。

首先来谈谈我自己的情况:我所管理的企业负责提供基于云的RADIUS服务。不过平心而论,作为一名拥有一定经验的网络专业人士,企业级Wi-Fi安全方案才是各类业务网络的最佳选择,具体理由我们将在下文中一同探讨。而且需要强调的是,大家甚至根本没有必要使用托管RADIUS服务。本文将提供多种其它RADIUS服务器选项,而且其中一部分完全无需任何资金投入。接下来就让我们一同展开这场关于Wi-Fi安全网络的探索与求证之旅。

企业模式的优势体现在哪些方面

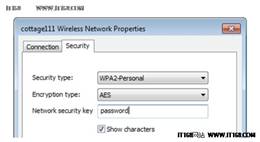

诚然,每种模式都拥有自己独特的优势。PSK模式的初始设置非常简单。大家只需要为接入点上设置一条密码,而用户在输入这条正确的全局密码后即可连接到Wi-Fi网络当中。看起来毫不费力,但这种方法却也存在着几个问题。

▲在个人或者预共享密钥(即PSK)模式下,我们只需要设置一条全局Wi-Fi密码。

首先,由于网络当中的每位用户都使用同样的Wi-Fi登录密码,因此任何一位离职员工都能够继续使用这一无线接入点——除非我们修改密码内容。很明显,修改密码内容意味着我们需要调整接入点设备的设置,并把新密码内容向全部用户公开——而在下一次登录时,他们需要至少正确输入一次,才能将其保存为默认选项以备今后连接时使用。

而在企业模式下,每一位用户或者设备都拥有独立的登录凭证,大家可以在必要时对其进行变更或者调用——而其他用户或者设备完全不会受到影响。

▲在企业模式下,用户在尝试接入时需输入自己独一无二的登录凭证。

接下来是使用PSK模式的另一个问题:Wi-Fi密码通常会被保存在客户设备当中。因此,一旦该设备丢失或者被盗,密码也将同时遭到破解。这意味着企业必须及时修改密码内容以避免恶意人士以未授权方式接入业务环境。相比之下,如果我们使用企业模式,那么只需要在设备丢失或者被盗时修改对应密码即可解决难题。

▲任何人都能轻松在Windows Vista或者后续Windows版本当中查看已保存的PSK Wi-Fi密码内容,这样一旦设备丢失或者被盗,后果将不堪设想。

企业模式的其它优势

使用企业Wi-Fi安全机制还拥有其它多种优势:

更出色的加密效果:由于企业模式所使用的加密密钥针对每位用户而有所不同,因此恶意人士很难以PSK最害怕的暴力破坏方式猜出Wi-Fi密钥内容。

防止用户间窥探: 由于每一位用户在个人模式下都会被分配以同样的加密密钥内容,因此任何拥有该密码的人都能够利用Wi-Fi发送原始数据包,其中密码内容很可能被包含在非安全站点及邮件服务当中。而在企业模式方面,用户无法解密对方的无线接入方式。

动态VLAN:如果大家利用虚拟LAN来隔离网络流量但又未采用802.1X验证机制,正如处于PSK模式下的情况,那么我们可能需要以手动方式为静态VLAN分配以太网端口及无线SSID。不过在企业模式方面,大家可以利用802.1X验证机制实现动态VLAN,其能够自动通过RADIUS服务器或者用户数据库将用户自动划拨至此前分配的VLAN当中。

其它访问控制能力:大部分能够在企业模式中提供802.1X验证机制的RADIUS服务器也都支持其它访问政策,大家可以从中选择并向实施至用户方面。举例来说,大家可以设定每次接入后的有效时限、限定哪些设备有权接入甚至限定必须通过哪些接入点实现网络对接等。

有线支持:如果交换机支持,企业Wi-Fi安全方案所使用的802.1X验证机制还能够被用于控制有线网络。在这项功能启用之后,用户在接入网站中的以太网端口时必须输入自己的登录凭证,而后方可访问网络与互联网。

RADIUS服务器选项

正如前面所提到,大家必须具备RADIUS服务器或者服务才能运用企业Wi-Fi安全机制。它能够执行802.1X验证,并作为或者连接至用户数据库,从而允许大家为每位用户定义其具体登录凭证。目前市面上可供选择的RADIUS选项很多,主要包括:

Windows Server或者OS X Server:如果大家已经拥有一套Windows Server,可以考虑使用其RADIUS功能。在旧版本当中,我们需要使用微软所谓互联网验证服务(简称IAS),而在Server 2008及后续版本中则被称为网络政策服务器(简称NPS)。同样地,苹果公司的OS X Server也拥有内置RADIUS功能。

其它服务器:大家可以检查现有网络内服务器的说明文档或者在线规格,例如目录服务器或者网络附加存储等,从而了解其是否提供RADIUS服务器功能。

接入点:很多企业级接入点设备如今都拥有内置RADIUS服务器,其通常有能力支持二十或者三十多位用户。再次强调,请查阅说明文档或者在线规格来了解相关功能。

云服务:托管RADIUS服务非常适合那些不希望设置或者运行自有服务器的用户,当然也适合那些需要同时保护WAN内未绑定在一起的多个位置的用户。此类选项包括Cloudessa、IronWifi以及我们自己推出的服务,AuthenticateMyWiFi。

开放或者免费软件:开源FreeRADIUS是目前最流行的服务器之一。它能够运行在Mac OS X、Linux、FreeBSD、NetBSD以及Solaris系统平台之上,不过它要求用户具备一定的Unix类平台使用经验。对于那些更希望使用GUI平台的用户,不妨考虑免费的TekRADIUS,它能够运行在Windows之上。

商用软件:当然,我们也拥有大量基于硬件及软件的商用选项可供选择,其中包括ClearBox(面向Windows平台)以及Aradial(面向Windows、Linux以及Solaris)RADIUS服务器。

选择一种EAP类型

802.1X标准所使用的验证机制被称为可扩展身份验证协议(简称EAP)。目前我们拥有多种EAP类型可供选择,分别是人气最高的受保护EAP(简称PEAP)以及EAP传输层安全(或者简称为TLS)。

大部分传统RADIUS服务器与无线客户端都能够同时支持PEAP与TLS,当然也可能包含其它类型。不过在一部分RADIUS服务器当中,例如云服务或者内置在接入点装置中的方案,其仅仅能够支持PEAP。

PEAP是一种较为简单的EAP类型:在它的帮助下,用户只需要输入自己的用户名及密码,即可接入Wi-Fi网络。这种连接过程对于大部分设备的用户而言最为简洁直观。

TLS则更加复杂但也更为安全:相较于传统的用户名加密码组合,它利用数字化证书或者智能卡来作为用户的登录凭证。从负面角度讲,这意味着管理员与用户都需要拿出更多精力来管理相关凭证。如果要使用智能卡,大家需要购买读卡器与卡片,而后将其分发到每位用户手中。而数字化证书则必须被安装在每一台登录设备之上,这种作法对用户来说可能难以自行完成。不过在接下来的内容中,我们将具体介绍如何利用部署工具来简化此类证书的分发与安装流程。

如何处理数字化证书

每一套RADIUS服务器,无论其是否使用PEAP,都应当安装有数字化SSL证书。如此一来,用户设备将能够在进行验证之前首先识别对应的RADIUS服务器。如果大家使用TLS,则还需要为用户额外创建并安装客户端证书。即使在使用PEAP的情况下,大家可能也必须在每台客户端设备上分发该根证书认证方案。

大家可以利用由RADIUS服务器提供的程序自行创建数字化证书,这种作法通常被称为自签名。当然也可以直接从赛门铁克SSL(其前身名为VeriSign)或者GoDaddy等公共证书颁发机构处进行购买。

在TLS设置当中,通常来说我们最好是创建属于自己的公共密钥基础设施(简称PKI)与自签名证书。这种作法比较适合那些大部分Wi-Fi客户端都归属于单一网络域的情况,如此一来我们就能轻松完成证书的分发与安装工作。而所持有设备未被包含在域内的用户则一般需要以手动方式安装该证书。

大家还可以使用某些第三方产品,从而简化非域网络环境之下服务器根证书及客户端证书的分发流程,其中包括面向Windows设备的SU1X工具以及同时支持Windows、OS X、Ubuntu Linux、iOS以及Android设备的XpressConnect。

对于大部分用户的Wi-Fi设备都未被包含在域内的情况,大家可以直接从公共证书颁发机构处购买服务器端证书来简化PEAP设置过程中的工作强度。这是因为如果我们希望客户端设备能够实现服务器验证,那么这些设备同时也需要具备来自服务器证书生成机制的根认证证书。拥有Windows、Mac OS X以及Linux系统的设备通常已经预安装有来自各主流证书颁发机构提供的根认证证书。

新闻热点

疑难解答