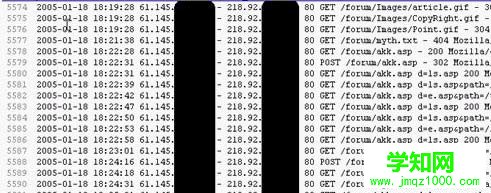

日志的记录下,看到了入侵者利用akk.asp木马的所有操作记录。

详细入侵分析如下:

GET /forum/akk.asp – 200

利用旁注网站的webshell在Forum文件夹下生成akk.asp后门

GET /forum/akk.asp d=ls.asp 200

入侵者登陆后门

GET /forum/akk.asp d=ls.asp&path=/test&oldpath=&attrib= 200

进入test文件夹

GET /forum/akk.asp d=e.asp&path=/test/1.asp&attrib= 200

利用后门在test文件夹修改1.asp的文件

GET /forum/akk.asp d=ls.asp 200

GET /forum/akk.asp d=ls.asp&path=/lan&oldpath=&attrib= 200

进入lan文件夹

GET /forum/akk.asp d=e.asp&path=/lan/index.html&attrib= 200

利用编辑命令修改lan文件夹内的首页文件

GET /forum/akk.asp d=ls.asp 200

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

进入BBS文件夹(这下子真的进入BBS目录了)

POST /forum/akk.asp d=up.asp 200

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

GET /forum/myth.txt – 200

在forum的文件夹内上传myth.txt的文件

GET /forum/akk.asp d=ls.asp&path=/forum&oldpath=&attrib= 200

GET /forum/akk.asp d=e.asp&path=/forum/myth.txt&op=del&attrib= 200

POST /forum/akk.asp d=up.asp 200

GET /forum/myth.txt – 200

利用后门修改Forum文件夹目录下的myth.txt文件。之后又再利用旁注网站的webshell进行了Ubb.asp的后门建立,利用akk.asp的后门修改了首页,又把首页备份。晕死啊,不明白这位入侵者是怎么一回事,整天换webshell进行利用,还真的摸不透啊。

分析日志总结:

入侵者是利用工具踩点,首先确定BBS可能存在的漏洞页面,经过测试发现不可以入侵,然后转向服务器的入侵,利用旁注专用的程序或者是特定的程序进行网站入侵,拿到首要的webshell,再进行文件夹的访问从而入侵了我的BBS系统修改了首页,因为是基于我空间的IIS日志进行分析,所以不清楚入侵者是利用哪个网站哪个页面进行入侵的!

不过都已经完成的资料收集了,确定了入侵BBS的入侵者IP地址以及使用的木马(xiaolu编写的),还留下了大量入侵记录。整个日志追踪过程就完毕了,从这里我们就知道如果入侵的时候,不注意在入侵时候所造成的记录,就很容易的被网管发现我们入侵的手法以及过程,这样子对于我们自身就增加了一份危险。敬告大家,不想被警察叔叔抓就不要去入侵,想入侵又不想被警察叔叔抓,就记得如何去擦干净你的入侵痕迹。本文技术含量不高,只是希望给各位小黑和网管知道入侵和被入侵都有迹可寻。

郑重声明:本文版权归原作者所有,转载文章仅为传播更多信息之目的,如作者信息标记有误,请第一时间联系我们修改或删除,多谢。

新闻热点

疑难解答